網路上的攻擊五花八門,最終的目的就是取得未經授權的存取或是中斷服務的運作。廣義來說,駭客(Hacker)這個詞表示對設計、程式設計和電腦科學方面具高度理解的人。但有趣的是,駭客(Hacker)這個詞經過媒體以及網路的渲染後,常常變成偏負面的詞意,反倒「劊客」(Cracker)才是專指對電腦系統及網路進行惡意破壞的人

中文目前並沒有特別區別這兩個詞,但本質是有不同意義的。可以把駭客這詞視為中性的,根據具體情境和意圖再判斷是正面或負面

形式有很多種,其中一種就是"阻斷網路連線",在發動攻擊時,攻擊者製造大量的網路流量,傳送給被攻擊者,使之無法進行網路連線

網路的頻寬是有限的,假設 A 公司租用了 5 Mbps 頻寬的網路服務,但今天有惡意人士一直向 A 公司的主機傳送大量的無用資料,這些無用資料一樣會耗費網路頻寬,甚至是用盡!這樣一來,正當用途的網路反而無法利用頻寬來正常運作。一般會受到此攻擊的通常是比較大的企業網路,個人用戶較少遇到

在某些情況下,駭客會嘗試找一大群人一起合力攻擊同個目標,集結眾人之力就可以更快把大型企業網站的頻寬耗盡。這種集結多人一起發動的攻擊,稱為「分散式服務阻斷攻擊」(Distributed Dential of Service, DDoS),是一個容易進行但不易防範的攻擊。這類攻擊雖不會造成資料外洩或損毀,但可以使網路主機癱瘓無法運作,進而造成利益上的損失,像是eBay, 微軟等都曾經受過這類攻擊而導致服務暫停

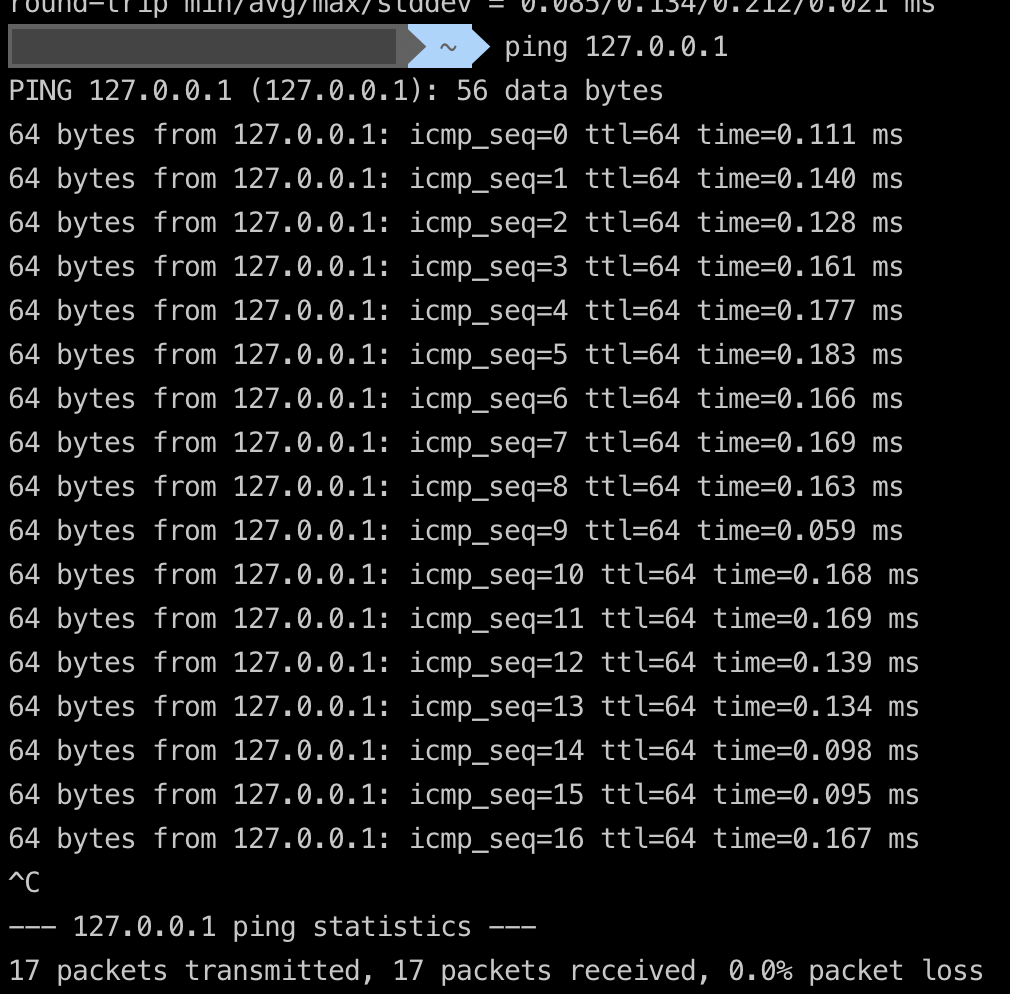

↓ ping 這個指令可以傳送探測封包給網路上任何一個已知的IP主機,攻擊者可以使用大量的 ping 請求"洪水"攻擊目標主機,導致目標主機 overload,無法正常工作。這被稱為「ping flood 攻擊」

主機入侵就是利用系統上的安全漏洞,入侵後再嘗試取得未經授權的權限。以下有幾種常見的情況:

有些攻擊者可能是為了好玩或是想要出名,做一些像是「置換內容」的動作,替換成自己想要傳達的資訊、圖示、口號等,像是 2008年芬蘭國防部網站的入侵事件,首頁的內容被替換,包含了攻擊者的政治訊息和立場

攻擊者入侵主機後,偷偷隱藏「釣魚」(phishing)網站,釣魚網站通常會跟平常使用的網站長得一模一樣!當沒有安全意識的使用者點擊到,你的個資,包含帳號、密碼、信用卡號就會外洩,且攻擊者一旦入侵主機後,就可以大方的瀏覽存放在伺服器上的任何資料。有趣的是,有些企業甚至會聘請駭客來嘗試入侵他們的主機,來檢測系統是否有安全漏洞,所以主機入侵的技術本身並不帶有惡意,就端看技術者如何使用它囉

電腦病毒是一段帶有惡意的電腦程式,像是蠕蟲(Worms)、特洛伊木馬(Trojans)、巨集型病毒(Macro Virus)、檔案型病毒(File-Infexting Virus)等。它會嘗試進行「自我複製」和「感染其他主機或檔案」,就很像醫學中的病毒,也具有自我複製的能力!

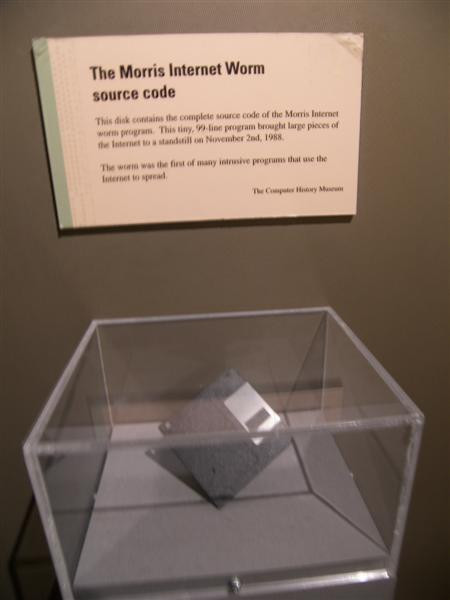

蠕蟲(Worms): 蠕蟲無需依賴宿主,就可以進行自我複製並透過網路將自己散播出去,像是 Morris 蠕蟲,它是由麻省理工大學的學生 Robert Tappan Morris (羅伯特·泰潘·莫里斯) 發佈,它未經授權的成功感染了數千台 Unix 主機,根據美國政府公布的數據,造成的損失約在 10 萬到 1000 萬美金之間,而 Robert Morris 也因此被判刑和罰金。也是互聯網上首次出現的蠕蟲攻擊

Morris 本人曾說,這個程式本身並非以惡意破壞為目的,但他嚴重輕忽了蠕蟲程式自我複製與散播的能力,才導致這番結果

在 Computer History Museum 中收藏了包含 Morris Worm source Code 的磁碟( 圖片來源)

特洛伊木馬(Trojans):《木馬屠城記》裡記載了希臘軍隊將木馬送給他們的敵軍 - 特洛伊城,而這個木馬其實是個披著羊皮的馬,裡面躲了大批的士兵,最後這些士兵就跟著木馬順利入侵特洛伊城!

在資訊領域中的特洛伊木馬就是指偽裝成合法軟體或檔案的惡意程式,當用戶執行它們時,就會促發一連串惡意操作,通常是竊取敏感資料或開啟後門。像是僵屍網絡(Botnets)將惡意程式大量的安裝到使用者的人電腦,再透過集中或是分散發派指令的方式來讓這些木馬大軍去執行惡意操作!有了特洛伊木馬,攻擊者要發送大量的 email、發動 DDoS 攻擊、網路釣魚就變得更加容易了

巨集型病毒(Macro Virus):巨集型病毒可能藏在夾帶在巨集的檔案裡,像是 Word, Excel, PPT 等,這些辦公軟體允許使用者撰寫巨集,也就是類似程式碼的執行片段,並和文件一同開啟,有心人士是就利用者種方式撰寫惡意巨集來散播病毒

檔案型病毒(File-Infexting Virus):透過檔案來散播病毒,這種病毒會偷偷寄生在 .exe 或 .com 的可執行檔裡,當執行檔被執行時,病毒就會被觸發,有時也會透過感染其他執行檔來散播自己。不知道你曾經有沒有因為正版軟體很貴,而去使用破解版的經驗,攻擊者非常喜歡把病毒寄生在這類軟體裡,會不會遇到有時候真的就是在碰運氣了

SQL注入是一種常見的網絡攻擊行為。攻擊者將惡意的 SQL 指令注入 到 網頁的輸入字段中,以繞過安全檢查,導致資料庫遭到破壞、資料外洩或未經授權的訪問。2012 年時 yahoo 也曾經發生過這類攻擊(https://www.inside.com.tw/article/1487-yahoo-leaked-450k-accounts)

想瞭解更多可以參考此文 秒懂SQL Injection

培養資安意識是很重要的,最起碼不要點選隨意的附件和連結、定期更新系統是我們可以做到的!

這篇文章淺談了網路攻擊類型的種類,其實還有很多種,像是 XSS、MitM 等!在寫這篇時自己也對資安有了些不同的認識,資安人員就好像在跟攻擊者鬥智一樣,越了解越是著迷呢!